资料下载

×

MIFARE Classic非接触式智能票务IC的拆卸资料说明

消耗积分:0 |

格式:rar |

大小:0.55 MB |

2021-03-03

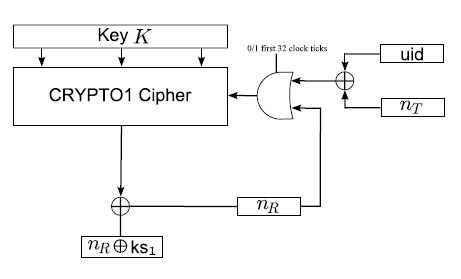

mifare Classic是一种非接触式智能卡,广泛用于办公楼、公共交通支付系统和其他应用的访问控制。我们逆向设计了芯片的安全机制:认证协议、对称密码和初始化机制。我们描述了这些机制中的几个安全漏洞,并利用这些漏洞进行了两次攻击;两次攻击都能够从真正的读取器中检索密钥。最严重的一种方法是在普通硬件上,在不到一秒钟的时间内,不需要任何预计算就可以从一次或两次身份验证尝试中恢复密钥。使用相同的方法,攻击者还可以窃听标记和读取器之间的通信,并解密整个跟踪,即使它涉及多个身份验证。这使攻击者能够克隆卡或将真实卡恢复到以前的状态。

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表电子发烧友网立场。文章及其配图仅供工程师学习之用,如有内容侵权或者其他违规问题,请联系本站处理。 举报投诉

评论(0)

发评论

- 相关下载

- 相关文章