开启MMU会出现的问题及解决方案

描述

作者简介:

Baron (csdn:代码改变世界ctw),九年手机安全/SOC底层安全开发经验。擅长trustzone/tee安全产品的设计和开发

(注:说明本文的介绍都是基于armv8-aarch64或armv9硬件架构)

在mmu未开启阶段,PC操作的都是物理地址执行程序,这样看起来一切正常,没啥问题。

例如:取指(到物理地址0x4000处取指)、译码、执行取指(物理地址0x4004处取指)、译码、执行取指(物理地址0x4008处取指)、译码、执行取指(物理地址0x400C处取指)、译码、执行

但是呢,假如程序在执行的过程中,你突然打开了MMU,那么会发生什么呢?比如在前面的示例中,就会出现,程序本来执行在0X4000、0x4004处好好的,而0x4004切好是enable_mmu指令,那么接下来PC将取值0x4008处地址的指令,由于此时MMU已经被打开了,那么0x4008会被当作虚拟地址,经过MMU翻译...

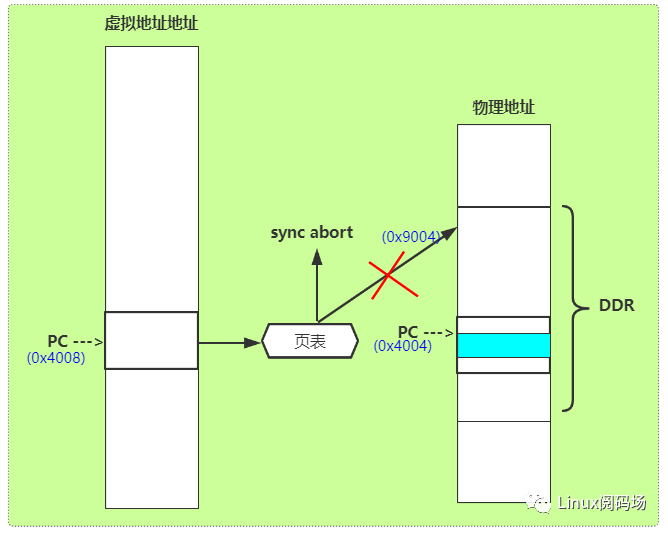

经过MMU,那么就可能出现了两种问题:一是虚拟地址0x4008所对应的页表没有建立,此时会产生prefetch abort;二是虚拟地址0x4008所对应的页表已经建立了(例如指向物理0x9004处),那么此时cpu期望访问物理地址0x4008处的,就被突然变成了访问物理地址0x9004处了。

取指(到到物理地址0x4000处取指)、译码、执行取指(物理地址0x4004处取指)、译码、执行 -- 这条指令是开启MMU取指(到虚拟地址0x4008处取指,经MMU单元后,要么是invalid,要么是0x9004)、译码、执行......

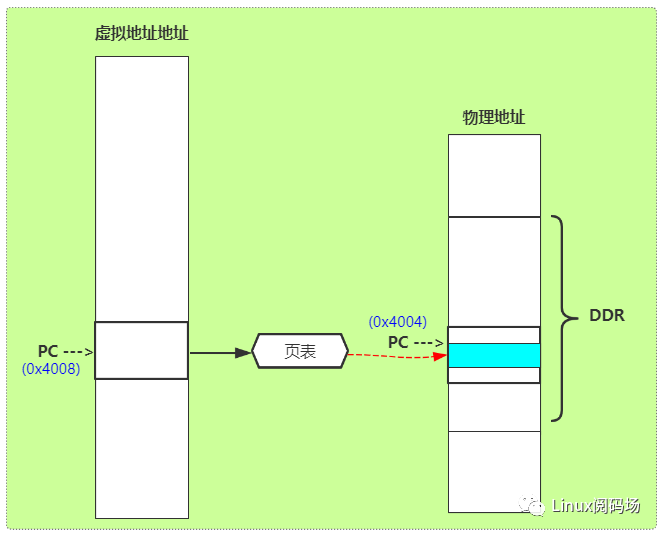

为了解决上述描述的问题,下面给出了两种解决方案:第一种方案:在开启MMU之前,我先对正在执行的这一小块代码建立个页表(一一映射),那么此时的逻辑就变成了:

取指(到到物理地址0x4000处取指)、译码、执行取指(物理地址0x4004处取指)、译码、执行 -- 这条指令是开启MMU取指(到虚拟地址0x4008处取指,经MMU单元后,物理地址依然是是0x4008)、译码、执行 -- 程序没有跑飞......

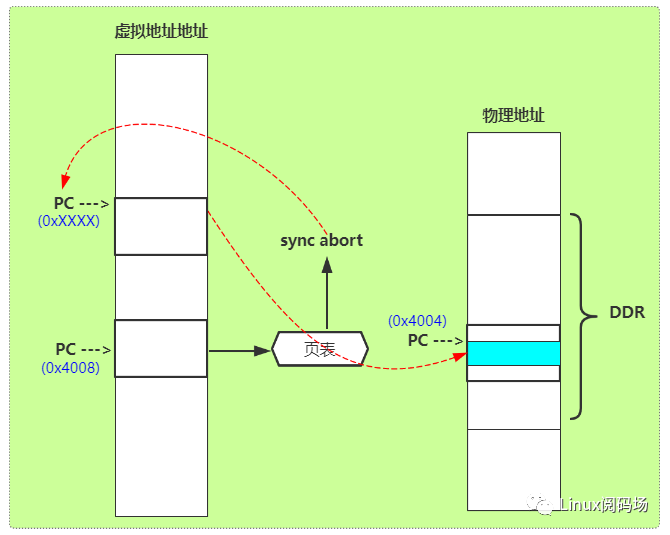

第二种方案:在开启MMU之前,我确实建立个页表(不是一一映射哦,这是正常业务的页表),此时的逻辑如下:

取指(到到物理地址0x4000处取指)、译码、执行取指(物理地址0x4004处取指)、译码、执行 -- 这条指令是开启MMU取指,到虚拟地址0x4008处取指,经MMU单元时在页表是找不到0x4008这个虚拟地址的(因为没做map),所以会产生prefetch abort异常、而在异常代码ERET返回时,正好返回到0xXXXX地址处,该地址是虚拟地址,正好MAP到0x4008物理地址,程序得到继续执行,译码、执行 -- 程序很顺利哦......

如果看到此处,您没有看懂,没关系,请看下列代码示例:

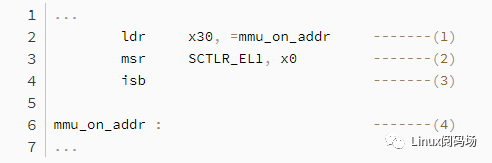

程序在(1)处将 mmu_on_addr链接地址(虚拟地址)写入到了X30寄存器中程序在(2)处enable MMU,此时下一条指令取指,将被当作成虚拟地址,经过MMU翻译,而对应的页表中自然是没有这个地址(物理地址被当作成的虚拟地址),所以此时将产生sync abort...程序在(3)处不会被执行,因为上面已经sync abort了

跳转到sync abort后,代码如下方所示,什么都没干,直接ret返回了。

-

vector_entry sync_exception_sp_elx -

ret

ret指令返回的,PC自然是自动指向X30地址处,即 mmu_on_addr链接地址(虚拟地址),程序继续跑,一切步入正常流程...

原文标题:Baron:程序运行过程中突然打开MMU会怎么样?

文章出处:【微信公众号:Linux阅码场】欢迎添加关注!文章转载请注明出处。

-

TLE9879开启看门狗后不喂狗也不会出现复位的现象是为什么?2024-02-19 0

-

uart串口和mqtt同时启用,开启蓝牙扫描就会出现wifi连接超时和mqtt心跳包收不到的情况,为什么?2024-06-05 0

-

立体智慧仓储解决方案.#云计算学习电子知识 2022-10-06

-

关于页表和MMU的问题2013-05-06 0

-

有对MMU比较了解的吗?2014-01-10 0

-

裸机MMU实验出现以下问题该怎么办?2019-08-28 0

-

为什么使用STM32F103的RTC会出现外部的晶振不起振现象呢2021-11-24 0

-

am335x裸机开启mmu和cache后,ucos2任务不能调度如何排查?2022-01-12 0

-

为什么笔记本会出现暗屏2010-01-21 831

-

对MMU和页表工作机制的简单评析2018-02-02 10991

-

MacBook Air会出现防反射涂层问题2020-03-27 2930

-

内存条坏了电脑会出现什么现象2020-06-17 36905

-

为什么要用MMU?为什么要用虚拟地址?2022-04-26 4941

-

Wi-Fi 6 开启物联网解决方案2022-12-30 792

-

为什么我的电源会出现振铃和过热?2024-05-22 369

全部0条评论

快来发表一下你的评论吧 !