尽管防御有所改善,但汽车网络攻击变得更加多样化

电子说

描述

汽车网络安全最近有很多跨多个领域的活动。好消息是,汽车 OEM 及其供应链正在添加硬件和软件以更好地进行网络防御。坏消息是犯罪黑客正在获得能力,并且有更多的攻击面可以攻击和利用。在本专栏中,我将从 Upstream Security 的四份年度汽车网络安全报告中分析和总结其网络安全数据。

遵守立法规则是最近汽车网络安全增长的原因之一,网络安全解决方案的能力也是如此,尤其是基于云的服务。然而,联网车辆和软件定义车辆的日益结合将进一步暴露新的攻击面。

有关汽车网络安全的详细信息有限,主要是因为好人不想向坏人透露他们所知道的和所做的事情。

根据我的经验,Upstream Security 拥有有关汽车网络安全趋势的最佳公共信息。Upstream 发布了四份年度报告,最新的一次是在 2022 年初,关于汽车网络安全趋势的信息越来越多。Upstream 还拥有一个包含 900 多个汽车黑客事件的公共数据库,可在需要时提供更多信息。

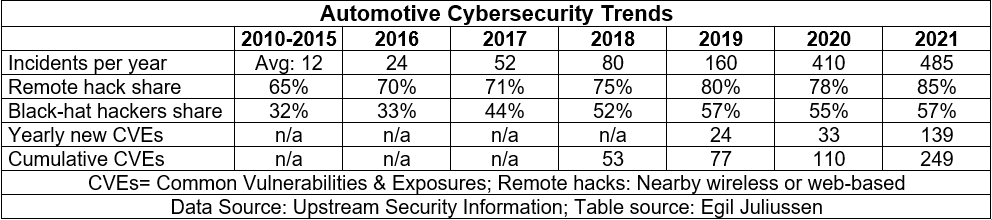

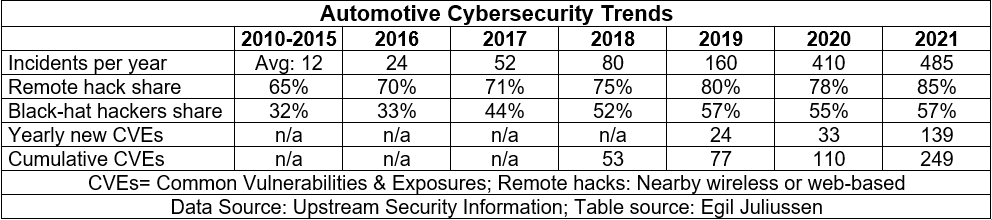

我强烈建议仔细研究上游信息和数据——包括他们在基于汽车云的网络安全解决方案方面的广泛产品组合。例如,第一个表格显示了过去 11 年的一些总体趋势。并非所有数据点都可用于每年。

2020 年每年的事故数量急剧增长。增长的部分原因可能是随着客户和声誉的增长,上游收到了更好的信息。但大部分增长显然来自黑客活动的增加。2020 年和 2021 年的事件数量基于上述 Upstream 的数据库,两年合计达到近 900 起。2022 年第一季度,上游增加了近 70 起新事件。

另一个明显的趋势是远程黑客攻击的增长,其中包括基于网络的和附近的无线攻击,例如密钥卡黑客攻击。远程攻击一直占多数,现在约为 85%。其余的攻击本质上是物理的,需要使用车辆。

所谓的黑帽黑客是希望造成损害或谋取个人利益的网络犯罪分子。另一方面,白帽黑客试图发现需要纠正的重大网络安全漏洞。白帽黑客也被称为研究型黑客。许多公司都有漏洞奖励计划,当发现漏洞时会向白帽黑客支付报酬。黑帽黑客正在增加他们在网络攻击中的份额,并在 2021 年占 57%。

在 MITRE 于 1999 年推出的一项计划中,软件组件中的漏洞作为常见漏洞和暴露 (CVE) 发布。汽车 CVE 跟踪始于 2015 年。CVE 威胁常见于 OEM 电子系统中。它们也可能出现在 OEM 的产品供应链中。到 2021 年底,共有 249 辆汽车 CVE,2021 年发现了 139 辆。

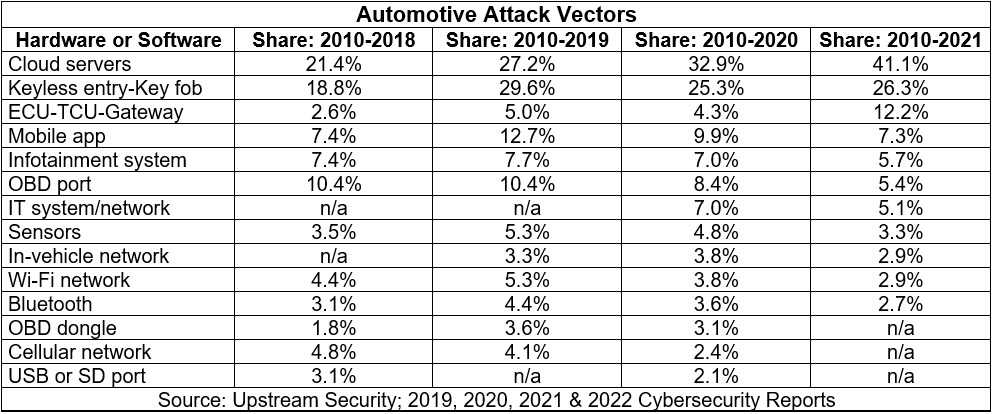

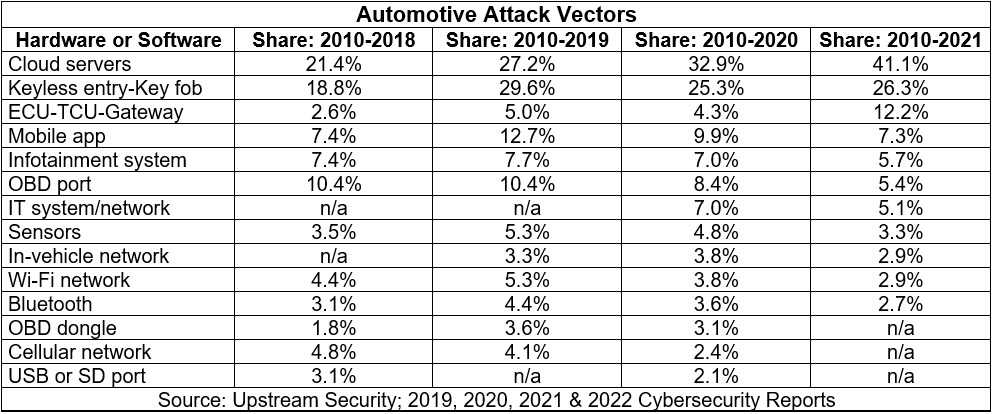

下表提取了黑客用于汽车攻击的攻击向量。请注意,百分比基于从 2010 年到最近一年的累积攻击。上市顺序基于2021年的百分比排名。

这些趋势有几个明确的信号:

云服务器攻击已成为主要类别,2010 年至 2021 年占总数的 41% 以上。一个新问题 Log4Shell 漏洞有可能在 2022 年及以后进一步增加服务器攻击。该漏洞于 2021 年 12 月被发现,基于 Apache Log4j 基于 Java 的日志库,可危及任何使用此通用库的汽车相关服务器的安全。

无钥匙进入方法在 2019 年位居榜首,并且仍然是黑客的第二大热门。它越来越多地用于偷窃和闯入车辆。有关深网和暗网的更多观点,请参见下文。

ECU 攻击最近有所增加,现在排名第三,占所有攻击的 12% 以上。域 ECU 有望具有更好的网络安全性,这可能有助于保护这一类别。

自 2019 年以来,移动应用程序似乎既见顶又下降。随着苹果和谷歌在接口应用程序和信息娱乐系统方面占据主导地位,将会有更多的标准化。这可能会增加黑客的影响,因为更多的车辆可能会受到单个漏洞的攻击。

由于物理攻击已成为所有黑客攻击的一小部分,因此通过 OBD 端口进行的攻击也有所下降。

传感器仍然是次要问题。然而,随着高级驾驶员辅助系统和未来自动驾驶汽车中传感器数量的增加,这一类别值得关注。

网络立法:WP.29 和 ISO/SAE 21434

两项网络安全法规将对汽车网络安全的各个方面产生重大影响:WP.29 和 ISO/SAE 21434。2022 年将是这两项标准规范汽车软件的第一年。

这些网络安全标准和法规的一个关键要求是,每辆车必须在其整个生命周期内得到保护——从开发和生产到所有车辆客户使用阶段。

这意味着 OEM 及其供应链必须包含多层网络安全解决方案,以防止当前和未来的网络攻击。

WP.29 由两部分组成:R155 网络安全管理系统 (CSMS) 和 R156 软件更新管理系统 (SUMS)。CSMS 专注于实施高水平的网络安全分析,而 SUMS 则致力于在车辆生命周期内保护软件更新。

ISO/SAE 21434 专注于在系统设计流程开始时实施 WP.29 CSMS 要求,并使 OEM 和供应商能够展示实施网络安全工程的尽职调查。

这两项网络安全法规为 OEM 必须采取哪些措施来防范网络安全漏洞奠定了基础。即使有基于这些标准的解决方案,网络安全仍将是汽车行业最棘手的问题之一——也许是最棘手的长期问题。

深网和暗网的自动特定威胁分析

互联网通常可以分为三个部分:Surface Web、Deep Web 和 Dark Web。

第一层最小,称为“透明网”或“表面网”。互联网的这一部分包含大多数人每天使用的搜索引擎可访问和索引的信息。

第二层是深层网络,其中包含搜索引擎未索引的信息,因为它们需要登录才能访问。对于普通人来说,这些包括社交媒体平台。对于黑客来说,深度网络可能是 4chan、8chan 等图像板,以及其他为黑客汽车和其他产品提供信息的网站。

最后一层是暗网,在那里可以使用恶意活动、犯罪和被盗数据。暗网要求用户事先了解如何访问所需信息。william hill官网 或页面由版主管理,由于用户之间缺乏透明度,怀疑总是很高。

上游报告包括有关深层和暗网的重要信息,以及它们如何向黑客分发网络安全知识,总结如下。

深层和黑暗的网络使汽车网络犯罪分子能够匿名交流。有一些william hill官网 详细讨论了如何攻击联网车辆、如何访问敏感数据以及如何接管和窃取车辆。即使在表面网络上,网络犯罪分子也可以找到出售黑客工具的在线商店、禁用防盗器的服务、代码抓取器以及有关如何偷车的教程。

汽车相关内容以多种方式出现在深网和暗网中:

william hill官网 :汽车相关william hill官网 的讨论和帖子涉及芯片调整、引擎调整、信息娱乐破解、逆向工程、车辆软件破解、密钥卡修改、防盗器黑客和汽车软件交换。

市场:暗网市场是通过 Tor 或 I2P 等浏览器运行的商业网站。它们充当黑市,销售或促成涉及多种非法商品的交易。Empire 和 Genesis 市场上的一些与汽车相关的暗网市场列表提供了与汽车相关的产品和服务,例如伪造文件、访问智能移动服务用户帐户的凭据或汽车应用程序用户的被盗凭据。

消息应用程序:随着越来越多的在线活动转移到移动设备上,用于非法活动的移动消息应用程序的使用有所增加。用户正在积极滥用流行的移动消息应用程序(例如 Telegram、Discord、Signal、ICQ 和 WhatsApp)来分享汽车黑客方法和想法,并交易被盗的帐户凭据、漏洞利用、泄露的源代码和恶意软件。

ISO/SAE 21434 和 WP.29 法规都推荐深入的威胁情报。新的汽车网络安全漏洞不断在深网和暗网上发布和讨论。因此,对于 OEM 及其供应链来说,监控深层和暗网以获取早期情报至关重要。

这种监控可以减少发现漏洞或安全漏洞与该信息到达黑客之间的缓解时间。

上游 2022 年预测

上游包括对 2022 年网络安全趋势的多项预测。大多数包括在下面:

网络攻击将越来越多地针对 OEM 服务器和基础设施。存储车辆数据的增长将使 OEM 服务器成为更具吸引力的目标。

黑帽攻击将继续盖过白帽黑客攻击。以个人利益为目的的攻击将超过研究驱动的黑客。随着 UNECE WP.29 和 ISO/SAE 21434 的实施,当违规行为发生时,OEM 及其供应商将遭受比以往更多的损失。

Cybersecurity regulations will redefine automotive data. Regulations will force the ecosystem to better examine data, allowing OEMs and their suppliers to better understand the performance, context, and overall quality of their data. This will lead to more innovations in future vehicle generations.

Keyless car thefts will continue to rise due to ease of obtaining sophisticated technology. Increasing new car values makes them key targets for criminals. Available hacking hardware and tutorials will increase car thefts, often in record time.

Vulnerabilities will rise due to fraudsters flooding the market with counterfeit chips. A continued chip shortage provides more opportunities for counterfeiters to distribute fake chips with unknown vulnerabilities.

Growing emphasis by OEMs on software–defined vehicles. A majority of functionality will be enabled by software. This will pose more future cybersecurity challenges and will require more advanced monitoring and detection capabilities.

Electric vehicle charging stations will become a growing battleground for attacks. In 2021, hackers showed that charging stations are valuable targets. By exploiting the grid’s network through physical stations, black hat actors will be able to steal data and even disrupt entire fleets.

More personal identifiable information will be collected by the automotive industry. Growth in subscription models for vehicle functions will require a digital user fingerprint for multimodal mobility functions. This will introduce user IDs as an additional attack vector.

Summary

随着漏洞和网络攻击的不断增加,汽车网络安全是所有领域的增长行业,这需要额外的网络解决方案、部署和法规。

网络安全具有独特的特点。投资和部署网络安全基本上是一种保险政策,可以避免可能严重损害公司声誉和底线的昂贵网络事件。

过去,黑客事件主要给信息娱乐用户带来不便。现在,网络攻击会影响司机、乘客和其他道路使用者的安全。这意味着网络保护现在与功能安全相提并论。由此产生的网络安全立法证明网络安全现在是功能安全的一个要素。

很快,汽车网络安全可能成为国家之间网络战的一个要素。在主要城市禁用几千辆汽车将对一个国家的交通系统造成严重破坏。我们还没有,但这是十年左右的潜在情景。

很明显,汽车网络安全的各个方面都需要大量的未来投资和创新!

审核编辑 黄昊宇

-

数据线扼流圈改善汽车网络的电磁兼容设计方案2009-10-23 0

-

面对外部恶意攻击网站,高防服务器如何去防御攻击?2019-05-07 0

-

防御无线传感器网络中虫洞攻击是什么?2020-04-15 0

-

Vehicle Spy多功能汽车网络测试分析软件2020-12-16 0

-

什么是汽车安全网关?2021-03-24 0

-

IDB-1394汽车网络怎么样?2021-05-13 0

-

汽车网络标准的具体分类有哪些?2021-05-18 0

-

FlexRay在高速汽车网络系统中有哪些应用?2021-05-18 0

-

CircleIndicator组件,使指示器风格更加多样化2022-07-25 0

-

闪存存储:多样化的业务目标需要多样化的闪存解决方案2016-12-28 637

-

基于多样化存储的缓存污染防御机制2018-01-09 671

-

5G的灵活运用能使垂直行业的应用更加多样化2018-10-01 1846

-

DDOS攻击是什么以及有什么防御方法2019-08-13 1397

-

汽车网络安全攻击实例解析2023-03-24 2267

-

汽车网络安全攻击实例解析(二)2023-08-08 1609

全部0条评论

快来发表一下你的评论吧 !