通过安全锚点为嵌入式系统添加信任

描述

将不需要的组件和恶意软件排除在嵌入式系统之外需要监控供应链和运行中的系统。安全锚点是此等式后半部分的解;它通过成为嵌入式系统中的信任根,提供了监控运行中系统的能力。

高速、低成本嵌入式处理能力的集成对作战装备产生了革命性的影响。它也正在慢慢实现人们期待已久的净中心战愿景。然而,在没有完整起源历史的情况下整合商业技术会在潜在供应商之间产生一系列新的“信任”问题。信任是产品或制造商的质量,其身份和意图可以高度准确地假设。对供应链的信任度低会在军事行动中造成重大问题;解决这个问题围绕着提高供应链或嵌入式系统本身的信任水平。

解决电子领域信任问题的一种方法与在社交世界中处理信任问题的方式相同:依靠少数可信来源来保证他人的真实性,这可以称为“安全锚点”。这些可以是社交世界中的官方文件、徽章和个人参考;数字电子系统中的安全锚点允许管理功能和系统监视器验证其网络的运行完整性以及有权访问其系统的任何人。在高度防篡改的安全处理器中实现安全锚点可提高整个系统的信任和安全级别。我们的讨论探讨了缺乏信任导致的问题,如何利用安全锚点,它在哪里适合军方以网络为中心的愿景,以及如何有效地部署安全锚点。

缺乏信任引起的问题

当网络或嵌入式系统中无法识别或信任玩家(人类或电子)时,就会产生漏洞。当今最大的信任问题之一是商业企业、政府和军用电子设备的电子供应链。已发现并报告多个假冒部件。这些组件的未知内容可能导致特洛伊木马插入、恶意威廉希尔官方网站 或后门,从而允许对个人、公司、医疗、财务或政府数据和系统进行不必要和非法的访问。

由美国海军和商务部工业与安全局(BIS)赞助的一项调查发现,2008年发生了7,000多起假冒事件,比2007年增加了25%以上。假冒电子产品被定义为“重新标记为更高等级”、抢救或廉价副本。这些假冒产品的影响导致设计无法正常工作,比设计更早失败,并且无法满足环境条件。其中许多是在军事装备中,导致战术飞机和车辆中的线路可更换单元的早期故障。

利用安全锚点

构建更值得信赖的系统并不意味着从头开始重新架构它们或替换每个没有已知来源的系统组件。对于几乎所有军事系统来说,这是一项艰巨的任务,而且不具有成本效益。相反,只需向系统添加多个信任根,并具有带外身份验证和监视功能,即可改善系统完整性和可信操作。这些可以称为安全锚点。

安全锚点是一个受信任的处理节点,可以作为对系统中的其他组件和通信节点进行身份验证的出发点。使用专门为硬件开发的虚拟化技术和应用程序,可以在安全处理器上运行受信任且安全的应用程序。有几个推荐的功能会导致此受信任状态:

值得信赖的设计和制造

安全启动代码

抗篡改和逆向工程

加密消息传递和内存接口

如图 1 所示,安全处理器托管一组活动,这些活动收集系统总线信息、处理数据、将数据流相互关联以查找异常活动或组件身份,并生成适当的响应或量身定制的询问。这些数据通过各种嵌入式系统数据线收集,包括VME背板、PCIe和串行RapidIO迹线或专有数据格式。FPGA 或其他市售桥接器件用于将安全处理器连接到其数据源。首选FPGA有两个原因:FPGA技术已经发展到允许在单个设备中桥接大量数据格式;此外,可以执行安全IP块以支持数据加密,以进一步保护安全处理器的功能。

图1:使用安全处理器的安全锚点框图

安全锚点的主要目标之一是控制嵌入式系统的“漏洞点”。当攻击者试图对嵌入式系统进行逆向工程、克隆或破解时,第一步是识别单个通信节点,该节点将允许使用恶意软件或插入的代码进行秘密控制。安全锚点试图成为单一的通信节点,通过多层防篡改、加密和混淆使黑客攻击变得极其困难或不可能。这与国防部指令5200.39的基本原理类似,该指令要求军事系统开发人员识别其关键计划信息(CPI)并对其进行保护。

对其他网络节点进行身份验证

在以网络为中心的军队中一步到位地实施分布式信任保证是一项艰巨的任务。因此,实现卡内基梅隆大学的林恩·罗伯特·卡特(Lynn Robert Carter)所说的“非对称安全性”[2],即受信任代理向网络参与者提供经过身份验证的数据和身份管理的能力非常重要。

安全锚点在非对称安全性中的作用是充当系统中其他组件或处理器的“引用”。此转介将基于有关威胁、预期操作代码和已知系统元素的最佳可用知识。由于安全锚点是安全处理器,因此它可以随着时间的推移适应新的威胁,而无需通过安全加密固件更新修改系统。验证和行为监控信息由用户通过安全启动编程提供。安全锚点询问可对高度敏感或昂贵的 IP 元素进行严格的库存控制和 IP 监控。

安全锚点由系统设计人员和/或管理员控制,执行唯一询问、哈希、串行 ID 查询、时序测量或其他方案等技术。然后,它定义对遇到的任何信任冲突的响应,从简单的管理警告通知到系统关闭或内存清零。

为了使安全的锚点应用程序在以网络为中心的操作中具有可扩展性,提供一组通用的构建块和参考设计至关重要。通过这种方式,随着企业的扩张,可以经济高效地添加新的锚点,但仍然可以对其进行修改和更新,以监控最近的和局部的威胁、假冒设备和越界行为。

高效设置安全锚点

安全锚点的设计在硬件和软件方面都极难进行逆向工程。像CPU Tech的Acalis这样的安全处理器可以作为一个安全锚点,因为它被设计用于抵抗克隆和逆向工程,并包含独特的芯片序列化(在IBM Trusted Foundry完成)。这些安全处理器还具有专有的“水印”特性,作为其制造的一部分,可用于供应链和操作中的身份验证。将 Acalis 安全锚点添加到系统需要增加硬件设计、软件设计和 IT 基础设施方面的工时,但不需要对现有系统进行架构更改或重新设计。

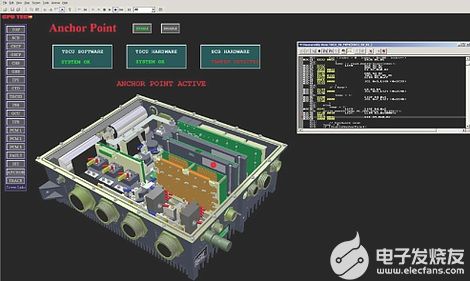

图2:在嵌入式硬件系统上实现的安全锚点

图 2 显示了在 CPU Tech 建模的现有硬件上实现安全锚点的情况。 高保真硬件模型是识别安全锚点应监控的信号和组件列表的好起点。将锚点构建到模型中提供了识别威胁和漏洞的能力,然后实施具有全方位响应和系统警告功能的安全锚点。

审核编辑:郭婷

-

浅析安全嵌入式系统2019-07-17 0

-

嵌入式系统有什么安全技巧?2019-10-18 0

-

如何提升嵌入式系统的VxWorks安全性?2019-10-30 0

-

嵌入式系统的safe mode安全模式怎么实现?2019-11-04 0

-

嵌入式设备如何提高安全性2020-06-30 0

-

什么是嵌入式系统?深嵌入式系统又是什么2021-12-21 0

-

用于信任锚的安全验证器和i.MX8QM连接,要连接i.MX8QM上的哪个端口?2023-03-15 0

-

嵌入式锚杆检测应力仪的研究与设计2010-01-25 453

-

嵌入式Linux的安全模式设计2011-05-05 1231

-

基于嵌入式安全系统的网络结构分析2017-11-24 791

-

基于虚拟TCM的嵌入式系统研究2017-11-27 905

-

如何构建基于处理器的嵌入式安全系统2019-01-25 2559

-

嵌入式知识点总结2021-07-30 1005

-

嵌入式系统安全实用技巧2022-12-28 730

-

监控技术如何增强嵌入式系统的安全2023-09-15 626

全部0条评论

快来发表一下你的评论吧 !