鸿蒙开发:Universal Keystore Kit密钥管理服务 密钥导入介绍及算法规格

鸿蒙开发:Universal Keystore Kit密钥管理服务 密钥导入介绍及算法规格

电子说

1.3w人已加入

描述

密钥导入介绍及算法规格

如果业务在HUKS外部生成密钥(比如应用间协商生成、服务器端生成),业务可以将密钥导入到HUKS中由HUKS进行管理。密钥一旦导入到HUKS中,在密钥的生命周期内,其明文仅在安全环境中进行访问操作,不会传递出安全环境,保证任何人都无法获取到密钥的明文。

密钥导入的方式包含明文导入和加密导入两种方式。

明文导入

该方式直接将密钥明文导入HUKS,在导入过程中密钥明文会暴露在非安全环境中,一般适用于轻量级设备或低安业务。

- 推荐使用该方式导入的密钥类型:非对称密钥的公钥

- 不推荐使用该方式导入的密钥类型:对称密钥、非对称密钥对

- 开发前请熟悉鸿蒙开发指导文档 :[

gitee.com/li-shizhen-skin/harmony-os/blob/master/README.md]

加密导入

该方式支持业务与HUKS建立端到端的加密传输通道,将密钥安全加密导入到HUKS中,确保导入传入过程中密钥不被泄露,适用于高安敏感业务。相较于明文导入,加密导入步骤更多,密钥材料更复杂。

- 推荐使用该方式导入的密钥类型:对称密钥、非对称密钥对

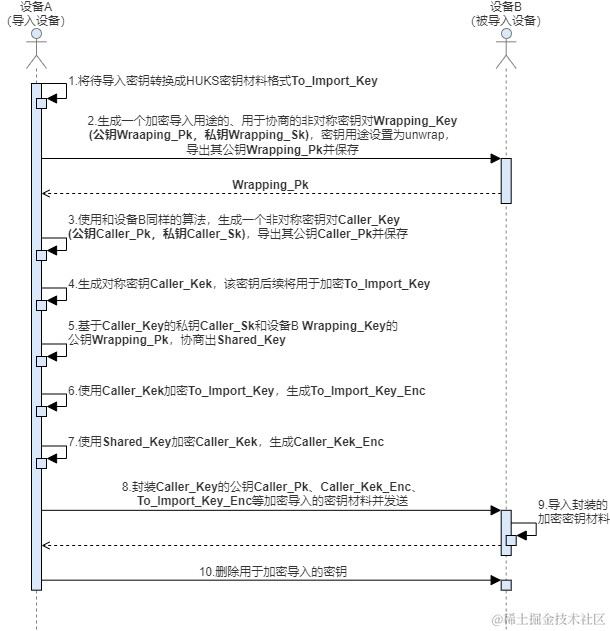

下图为加密导入密钥开发时序图。

根据开发流程,在导入加密密钥过程中,需要依次调用HUKS的生成密钥、导出公钥、导入加密密钥、删除密钥接口。

导出密钥接口返回的[公钥明文材料]是按照X.509格式封装,导入加密密钥接口中的密钥材料需满足LengthData-Data的格式封装。

加密导入密钥材料格式

| 内容 | 长度 |

|---|---|

| 业务公钥长度LCaller_Pk | 4字节 |

| 业务公钥Caller_Pk | LCaller_Pk字节 |

| Shared_Key加密参数AAD2长度LAAD2 | 4字节 |

| Shared_Key加密参数AAD2 | LAAD2字节 |

| Shared_Key加密参数Nonce2长度LNonce2 | 4字节 |

| Shared_Key加密参数Nonce2 | LNonce2字节 |

| Shared_Key加密参数AEAD2长度LAEAD2 | 4字节 |

| Shared_Key加密参数AEAD2 | LAEAD2字节 |

| Caller_Kek密文长度LCaller_Kek_enc | 4字节 |

| Caller_Kek密文Caller_Kek_enc | LCaller_Kek_enc字节 |

| Caller_Kek加密参数AAD3长度LAAD3 | 4字节 |

| Caller_Kek加密参数AAD3 | LAAD3字节 |

| Caller_Kek加密参数Nonce3长度LNonce3 | 4字节 |

| Caller_Kek加密参数Nonce3 | LNonce3字节 |

| Caller_Kek加密参数AEAD3长度LAEAD3 | 4字节 |

| Caller_Kek加密参数AEAD3 | LAEAD3字节 |

| 密钥明文材料长度的长度LTo_Import_Key_size | 4字节 |

| 密钥明文材料长度To_Import_Key_size | LTo_Import_Key_size字节 |

| To_Import_Key密文长度LTo_Import_Key_enc | 4字节 |

| To_Import_Key密文To_Import_Key_enc | LTo_Import_Key_enc字节HarmonyOS与OpenHarmony鸿蒙文档籽料:mau123789是v直接拿 |

支持的算法

以下为密钥导入支持的规格说明。

面向OpenHarmony的厂商适配密钥管理服务规格分为必选规格和可选规格。必选规格为所有厂商均支持的算法规格。而对于可选规格,厂商将基于实际情况决定是否实现,如需使用,请查阅具体厂商提供的说明,确保规格支持再使用。

建议开发者使用必选规格开发应用,可保证全平台兼容。

| 算法 | 支持的密钥长度 | API级别 | 是否必选规格 |

|---|---|---|---|

| AES | 128、192、256 | 8+ | 是 |

| RSA | 512、768、1024 | 8+ | 否 |

| RSA | 2048、3072、4096 | 8+ | 是 |

| HMAC | 8-1024(含),必须是8的倍数 | 8+ | 是 |

| ECC | 224 | 8+ | 否 |

| ECC | 256、384、521 | 8+ | 是 |

| ED25519 | 256 | 8+ | 是 |

| X25519 | 256 | 8+ | 是 |

| DSA | 512-1024(含),8的倍数 | 8+ | 否 |

| DH | 2048 | 8+ | 是 |

| DH | 3072、4096 | 8+ | 否 |

| SM2 | 256 | 9+ | 是 |

| SM4 | 128 | 9+ | 是 |

审核编辑 黄宇

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表电子发烧友网立场。文章及其配图仅供工程师学习之用,如有内容侵权或者其他违规问题,请联系本站处理。

举报投诉

-

鸿蒙开发:Universal Keystore Kit密钥管理服务简介2024-07-04 451

-

鸿蒙开发:Universal Keystore Kit密钥管理服务 密钥生成介绍及算法规格2024-07-04 350

-

鸿蒙开发:Universal Keystore Kit密钥管理服务 生成密钥ArkTS2024-07-05 324

-

鸿蒙开发:Universal Keystore Kit密钥管理服务 生成密钥C、C++2024-07-06 1144

-

鸿蒙开发:Universal Keystore Kit密钥管理服务 明文导入密钥 ArkTS2024-07-08 379

-

鸿蒙开发:Universal Keystore Kit密钥管理服务 明文导入密钥C、C++2024-07-08 308

-

鸿蒙开发:Universal Keystore Kit 密钥管理服务 加密导入密钥 ArkTS2024-07-08 363

-

鸿蒙开发:Universal Keystore Kit密钥管理服务 加密导入密钥C、C++2024-07-08 358

-

鸿蒙开发:Universal Keystore Kit 密钥管理服务 密钥使用介绍及通用流程2024-07-09 500

-

鸿蒙开发:Universal Keystore Kit密钥管理服务 签名、验签介绍及算法规格2024-07-10 232

-

鸿蒙开发:Universal Keystore Kit 密钥管理服务 密钥协商 C、C++2024-07-10 358

-

鸿蒙开发:Universal Keystore Kit密钥管理服务 密钥派生介绍及算法规格2024-07-11 331

-

鸿蒙开发:Universal Keystore Kit密钥管理服务 密钥派生C、C++2024-07-11 297

-

鸿蒙开发:Universal Keystore Kit密钥管理服务 密钥证明介绍及算法规格2024-07-15 684

-

鸿蒙开发:Universal Keystore Kit 密钥管理服务 获取密钥属性ArkTS2024-07-17 311

全部0条评论

快来发表一下你的评论吧 !