今天浩道跟大家分享硬核干货,关于通过Kali Linux系统生成木马病毒并实现远程控制计算机的一次安全实战过程!

2022-11-11 09:16:52 3297

3297 台积电7nm量产情况看来真的不乐观了,日前,台积电遭病毒入侵苹果、海思、比特大陆7纳米芯片或受影响,全球最大的芯片代工厂台积电周六证实,因遭到电脑病毒攻击,部分生产线受到影响。 台积电遭病毒入侵

2018-08-04 23:39:52 4545

4545 蓝牙无线组网的优点是什么?常见的三种无线接入方式是什么?蓝牙无线组网原理与上网方案分享

2021-05-26 06:33:11

同步通信和异步通信之间有什么异同点?并行通信/串行通信的特点是什么?常见的通信方式有哪些?

2022-02-18 06:19:33

木马病毒在互联网肆意横行,原因背后利益驱使据CNNIC最新发布的第27次中国互联网络发展状况统计报告显示,截至2010年12月底,我国网民规模达到4.57亿,宽带普及率接近100%,其中通过网络求职

2011-02-18 22:39:15

IPC$漏洞入侵IPC$漏洞入侵(也就是系统默认共享Hvachen注)IPC$入侵为入侵者最常见的入侵方式,也可以说所有最基层的入侵都是在IPC$的入侵上开始的。IPC是Internet

2008-07-01 15:02:12

买了 STM32 开发套餐,安装keil时,注册.exe 被查出木马病毒,怎么办?

2019-03-11 06:35:43

Malware Defender是一款 HIPS (主机入侵防御系统)软件,用户可以自己编写规则来防范病毒、木马的侵害。另外,Malware Defender提供了很多有效的工具来检测和删除已经安装在计算机系统中的恶意软件。

2019-07-16 08:17:12

是由于系统的垃圾程序、垃圾文件或木马病毒文件造成的。这款软件就是专门为解决这个问题而开发的。解决电脑的常见问题。并且查杀各种木马和恶意代码程序,检测系统信息,检查系统漏洞,屏蔽各种网络插件。网络最大

2009-04-13 12:13:21

我刚刚升级到PSoC Creator 3.3,我有问题让它正常运行。基本上,我的防病毒软件在每次尝试和运行时都在PSoCyCalto.EXE中检测到木马病毒(或类似的行为),基本上是关闭软件并想对其

2019-10-10 12:32:19

STM32常见通信方式通信类型有哪些?

2021-12-16 07:58:19

请问各位,VxWorks系统是否容易感染病毒,DOS系统容易感染引导区病毒吗?

2017-05-19 15:13:31

的具有独立自主知识产权的安全软件,集杀毒软件和防火墙于一体。“瑞星全功能安全软件2009”的最大亮点,是“木马入侵拦截——网站拦截”,当您在上网过程中遭遇被植入木马病毒的网站时,“瑞星2009”将阻断木马病毒

2009-03-13 10:50:51

,主流的杀毒软件一般都能直接制作DOS下的杀毒盘。在杀毒时,建议用户先对杀毒软件进行必要的设置。例如扫描压缩包中的文件、扫描电子邮件等,同时对包含病毒的文件处理方式,例如可以将其设为“清除病毒” 或

2010-05-13 12:07:38

的系统服务却经常能被木马病毒利用,造成系统的瘫痪。我们怎么知道是否有病毒木马入侵你的系统服务了呢?这个时候可以通过“net start”来查看系统中究竟有什么服务在开启,如果发现了不是自己开放的服务

2010-03-08 16:15:44

,主流的杀毒软件一般都能直接制作DOS下的杀毒盘。在杀毒时,建议用户先对杀毒软件进行必要的设置。例如扫描压缩包中的文件、扫描电子邮件等,同时对包含病毒的文件处理方式,例如可以将其设为“清除病毒” 或

2010-03-05 09:20:46

病毒专家提醒广大网民,安装杀毒软件并保持杀毒软件的更新,一方面是能够对恶意网页、u盘、局域网等各种木马病毒的传播途径进行全面防护,同时也可以彻底检测和根除“隐身猫”等恶性木马病毒,全方位保护用户财产和隐私的安全。如果已经中了隐身猫病毒,可以下载隐身猫专杀工具或是安装最新的杀毒软件来查杀病毒。

2010-03-04 17:24:10

替换ctfmon.exe的木马下载器window.exe的分析病毒描述:此病毒利用替换输入法输入程序的方法伪装自身,从而可以利用原先已有的ctfmon启动项目启动自身,并进行下载木马和感染htm文件

2008-05-28 10:24:01

请问fpc板常见的曝光定位方式有哪些?

2020-04-14 17:00:06

protell有木马,怎么安装?

2014-07-01 22:27:31

stm32常见的串口接收方式是什么?

2021-12-09 06:06:06

用户的防范意识不强的话,即使安装了防病毒软件也很容易“中招”。为此,要认清病毒的一些特征,才能更好的预防病毒的入侵,深度系统教程就给大家介绍Windows连接互联网防病毒基本原则. 1、在连接

2013-08-27 09:02:17

科技资讯 SCIENCE &TECHNOLOGY INFORMATiON2009年第16期摘要:随着信息化建设的快速发展,同络入侵,攻击对信息安全的威胁越来越大,本文从典型的网络入侵和攻击方法入手

2011-02-26 16:56:29

”受损或被替换 在你上网的过程中,浏览了有的某些挂有木马病毒的网站,又或者你下载到电脑公司的东西有木马病毒而造成。这些病毒,如“猫癣”,会下载一个盗号木马,此木马变种会替换系统文件comres.dll

2013-02-04 10:22:35

可以对付流氓软件,还可以对付病毒,因为安全工具无法删除病毒木马,而杀毒软件的软肋是流氓软件,所以两者搭配,效率翻倍。 安全软件可以使用上文提到的金山卫士,对付流氓软件和恶意插件一流,并且可以有效防止IE浏览器被

2013-07-31 15:23:24

是恶意者通过Web的上传目录的方式来上传木马到Linux服务器的,可根据从恶意者访问网站开始-->Linux系统-->HTTP服务-->中间件服务-->程序代码-->

2017-05-25 15:51:04

你知道常见的基准电压芯片都有哪些吗?

2021-10-25 07:06:16

单片机常见的通讯方式有哪些?

2021-12-07 07:50:49

为什么之前注册的账号用不了,一直提示密码错误!等我重新在注册账号后,坑爹的一直在北京登陆,妹的,我湖北的啥时候跑首都去了!昨天把电脑用360杀了两小时,现在怀疑是不是网页有木马病毒啊????????????????????

2013-07-15 10:09:16

`此款登陆器 无需病毒如提示木马病毒请关闭杀毒软件或者认可此软件此类软件经测试一切ok只是分享给大家试用在试用是请解压有不懂之处请联系:946297565`

2013-11-23 09:34:25

,知道现在微软用的新技术是ASP.NET, 这个是编译执行的, .NET 的木马病毒比较少,安全性也高很多, 功能也强大。我到 chinaz 找了一下, ASP.NET 的CMS还真不少,我到下载排行

2011-08-01 14:37:01

,知道现在微软用的新技术是ASP.NET, 这个是编译执行的, .NET 的木马病毒比较少,安全性也高很多, 功能也强大。我到 chinaz 找了一下, ASP.NET 的CMS还真不少,我到下载排行

2012-02-09 17:13:13

立刻重启。 分析: 事实上,nod32、avast都可以查到这个病毒,只是由于该病毒增加了自我保护机制,使得nod32、avast等杀毒软件都无法清除这个病毒。 病毒启动的方式主要有几种方式

2010-12-22 16:28:53

目前比较流行的ASP木马主要通过三种技术来进行对服务器的相关操作。 一、使用FileSystemObject组件 FileSystemObject可以对文件进行常规操作 可以通过修改注册表

2022-10-21 15:42:41

学编程,写软件,写游戏辅助,不再担心木马病毒,拥有自己的***,中、英文编程零基础开始学习,一起学习,一起交流,有问题可以随时问。想学PS?Flash动画设计?也是零基础和我们一起学习,另外各类QQ

2013-11-18 07:46:06

教你识别不是病毒的病毒现象区分真病毒和系统故障的方法文件型病毒会让所有程序不能打开.而系统故障通常只让部分系统功能无法使用。感染病毒后(特别是网页病毒),“注册表编辑器”、“进程管理器”很有可能被禁

2009-10-10 14:33:16

曼彻斯特常见的编码方式有哪些?

2021-11-22 07:08:17

浅析木马病毒寄生之处2.木马的常规性发现方法2.1 反病毒软件的扫描法这恐怕是我们绝大数朋友首选,也恐怕是唯一的选择,现在病毒种类是越来越多,隐蔽的手段也越来越高明,所以给查杀病毒带来了新的难度,也

2009-10-10 14:34:55

是计算机病毒得以快速传播的两种途径,本文对如何防范各种病毒入侵作了详细的介绍。关键词:计算机网络;计算机病毒;病毒传播;病毒防治病毒是凡与计算机打交道的人都不能避免的问题,以往的计算机病毒只是通过驱盘,光盘

2009-10-10 14:49:02

浅谈如何防治ARP病毒近期, 现一种新的“ARP欺骗”木马病毒在互联网上迅速扩散.主要表现为用户频繁断网、IE浏览器频繁出错以及一些常用软件出现故障等问题。Arp病毒在局域网中感染较多,清理和防范

2009-10-10 15:24:41

“Windows Explorer 未响应”的提示窗,还死得很彻底,必须强制重启。。。

首先我电脑查杀木马病毒,没有的;并且按照网上各种方法全部都过了一遍都这样。 关键安装其他的软件啊啥的平时都没出现这种状况啊。

有木有大神支个招

2018-06-21 04:02:40

特洛伊木马隐蔽性研究从木马原理出发。分析了几种木马隐藏方法。并对各自优缺点做了简要评论。关键词: 木马 隐蔽性 端口 反弹 溢出植入特洛伊木马(英文叫”Trojanhorse”,以下简称木马

2009-10-10 14:29:38

电脑公司装机版V2017版本自带安全软件,自动屏蔽木马病毒阻止病毒运行,阻挡填出IE插件,实现系统保持高效的运转速度。集成最常用的装机软件以及最全的万能硬件驱动, 具有更加安全、稳定及人性化等特点

2017-08-03 10:12:37

网上的很多制作汉字点阵的工具经常会被某些杀毒软件报木马病毒,挺吓人的,于是使用自己熟悉的windows编程工具做了一个点阵数组生成的小工具,可以将windows系统的各种字体转化为常用的24*24或

2019-09-11 04:37:26

。 计算机病毒的特征(特征): 1、潜伏性 在通常情况下,计算机病毒感染系统后,它不会立即攻击计算机,而是有一定的潜伏期。潜伏期的长短通常由病毒程序设置的触发条件决定。 2、传染性 计算机病毒入侵系统

2021-01-15 16:16:03

计算机网络病毒的十项防范措施1.尽量使用无盘工作站,不用或少用有软驱的工作站。工作站是网络的门户,只要把好这一关,就能有效地防止病毒入侵。 2.采用专用文件服务器,将硬盘划分出一“NetWare

2009-06-16 23:29:54

这一般是因为您的网站中的某个程序有漏洞,被黑客上传木马后,修改了您的网站,在您的网页中添加了病毒代码所致,这是目前比较流行的一种攻击方式。

2010-11-22 00:38:48

激光对射入侵探测器技术优势都有哪些?

2019-01-28 15:45:22

; Config.sys. 当系统启动的时候,上述这些文件的一些内容是可以随着系统一起加载的,从而可以被木马利用 用文本方式打开 C:\Windows 下面的system.ini文件 我们会看

2017-07-31 11:58:56

盗号软件的出现,木马病毒的悄然入侵,网上银行钓鱼网站的欺诈信息,令人躲无可躲的恶意漏洞蹭网者和信息剽窃者,使得网民的上网环境正在日渐污浊不堪,网民的隐私、财产正在面临着前所未有的威胁。 猫捉老鼠,狗吃肉

2013-06-16 00:24:23

软件的出现,木马病毒的悄然入侵,网上银行钓鱼网站的欺诈信息,令人躲无可躲的恶意漏洞蹭网者和信息剽窃者,使得网民的上网环境正在日渐污浊不堪,网民的隐私、财产正在面临着前所未有的威胁。猫捉老鼠,狗吃肉

2013-06-22 18:14:14

;lt;病毒后缀> . 病毒前缀是指一个病毒的种类,他是用来区别病毒的种族分类的。不同的种类的病毒,其前缀也是不同的。比如我们常见的木马病毒的前缀 Trojan ,蠕虫病毒的前缀

2009-05-06 16:18:22

发现指定的安全软件存在便会尝试将其结束,从而达到自我保护的目的,降低了被感染系统的安全性。另外,“QQ大盗”变种vcz会通过在被感染系统注册表启动项中添加键值“INTERNET”的方式,从而实现病毒木马

2009-04-13 14:10:52

的第一道自然屏障,当今网络时代,钓鱼网站、木马病毒、蹭网黑客已成为威胁网民安全的三大“毒虫”,因而,网民上网入口的安全保障愈发显得千钧一发,片刻不容迟缓。【磊科】网络技术走在网络时代前沿,需要有人领航

2013-06-21 19:31:37

我想问一下威廉希尔官方网站

为什么需要端接呢?常见的端接方式又要哪些呢?

2021-03-06 07:00:29

木马清除工具免费下载

2008-01-17 13:21:23 16

16 qq木马专杀工具:QQ病毒木马、流氓插件的终结者--QQKav 上网冲浪、聊天最担心的是什么——系统安全、帐号安全。QQKav就是为解决这个问题所写,通过闪电扫描

2008-01-17 13:28:48 31

31 指出了当前反病毒软件在检测未知木马方面的不足,介绍了人工免疫系统在反病毒软件自适应性方面的优点,以及人工免疫机制在木马检测方面的可行性;通过对木马新技术的分

2009-04-19 19:24:17 16

16 通过内核入侵是木马入侵 Linux 系统的一种重要形式,其原理是利用Linux 内核提供的机制来实现木马的各种功能,主要是通过内核编程来实现。本

2009-09-05 08:32:24 9

9 新病毒不断涌现,与此同时,病毒、木马与安全软件之间的对抗日益加剧,病毒已经成为广大用户电脑安全的主要威胁。本文从网络病毒分析入手,提出了新的防治模型和策略。

2009-12-30 15:20:11 6

6 通过计算机病毒的命名方式来查杀病毒25年前,匹兹堡的一名高中生编写了一个恶作剧程序,通过软盘在苹果机的操作系统中传播,并显示一首歪诗。这个名为“E

2009-05-06 16:17:55 1686

1686 什么是特洛伊木马技术

特洛伊木马(Trojan horse)源于一场古希腊持续了十年的战争。最终希腊的一位谋士设计制作了一个 巨大无比的木马

2009-06-16 23:35:09 1969

1969 木马的工作原理

一个完整的木马系统由硬件部分,软件部分和具体连接部分组成。 (1)硬件部分:建立木马连接所必须的硬件

2009-06-16 23:38:36 6661

6661

常见的充电方式有哪些?

常见的充电方式有以下三种:

1. 恒流充电:在充电过程中保持恒定的电流给电池充电,是最常见的充电

2009-11-05 09:25:40 3737

3737 如何确定电脑是否中毒/木马

如果其中任意一步发现病毒,就不用继续向后判断了。

一、进程 首先排查的

2010-02-23 14:37:35 1377

1377 木马威胁

木马病毒的泛滥无疑是网民所面临的最大威胁。

工信部电信研究院网络与信息安全中心数据显示,挂马网站已经成为威胁国内互联网安全的主要因素,

2010-08-04 09:00:10 854

854 目前Xavier木马病毒大爆发,其狡诈的地方在于,能让你完全发现不到它,即使通过特殊手段,所有root的安卓手机都很危险。

2017-06-20 14:47:50 1099

1099

手动查杀:只不通过代码的方式对病毒进行查杀,通过鼠标指指点点+DOS命令实现杀毒 粗浅,往往不能查杀干净 并不代表什么软件都不用,专业分析软件 手动查杀病毒木马固定的流程: 1. 排查可疑进程。因为

2017-10-09 18:28:37 1

1 最近出现了一款新型的勒索病毒,名字叫Bad Rabbit,这个病毒从欧洲已经进行了大面积的蔓延,俄罗斯等多个新闻网站已被病毒入侵。

2017-10-26 09:35:34 1243

1243 抑制模型。构建病毒入侵的传播路径分析,进行数学演化聚类描述,通过随机矢量共振对病毒的入侵路径进行向量合成,分析病毒演化趋势稳态权向量,进行数学演化聚类率,实现动态交互抑制。研究结果表明,采用该方法进行网络

2017-11-09 16:29:03 5

5 就可以发现,云计算对普通人的概念就是:只要你拥有一台终端,无论是手机、平板电脑或者是笔记本电脑等各种电子设施,只要可以接受云计算的服务,就无需担忧各种网络病毒的入侵,比如木马病毒等,并且还能够保证电脑的安全使用,不用

2017-11-14 17:17:11 9

9 特洛伊木马具有隐蔽性、迷惑性和针对性等特点,且破坏性大,成为网络安全的最大威胁之一。由于网络安全技术的发展,在攻防斗法中,木马的相关技术也得到了快速发展,先后涌现出很多技术,主要体现在木马的伪装迷惑

2017-12-11 10:51:38 0

0 硬件木马是一种不同于计算机软件病毒、木马的系统硬件漏洞,是指在集成芯片设计制造中便已经植入的恶意部件,用以窃取敏感信息或使威廉希尔官方网站

某些功能失效。随着集成芯片的广泛应用,硬件木马的存在使得系统安全

2018-02-05 16:21:24 0

0 企业台积电却于日前遭到侵袭,造成17.6亿元的营业损失。而作为即将在秋季发布的新款iPhoneX的芯片生产商,台积电此次遭入侵事件也让关注新一代iPhone的人们捏了把汗。 台积电中毒,三大产线全部停摆 刚刚过去的周末,台积电因为遭病毒入侵导致

2018-08-08 11:52:00 4926

4926 日前,台积电遭遇史上最大的电脑病毒入侵致产线停产事故。

2018-08-06 16:42:00 12345

12345 据消息报道,全球最大芯片代工商台积电称,近日爆发的电脑病毒入侵事件已经冲击到了公司第三季度业绩。

2018-08-07 14:40:02 2960

2960 8月3日晚,台积电突然传出消息,营运总部和新竹科学园区的的12英寸晶圆厂的电脑,遭到勒索病毒入侵,生产线全数停摆。几个小时之内,台积电在台湾北、中、南三处重要生产基地均未能幸免。

2018-08-08 11:34:52 6328

6328 比如,将木马病毒和电信网络诈骗常规手段结合,利用无线宽带的风险和连串木马病毒“家族”来作案等。诈骗手法的专业化、精准化也大为提高,从传统的广撒网、诱导式“撞骗”向“连环设局、精准下套”的精准诈骗转变。

2018-08-18 10:55:08 1512

1512 该交易所的员工从一个看起来很正规的网站中下载了一个带病毒的加密货币交易app,因此引发了这场攻击。安全专家发现木马病毒Fallchill经过了重新设计,不仅仅能够感染Windows系统,就连macOS和Linux设备都难逃魔爪。

2018-08-28 09:12:20 824

824 据消息报道,台积电位于台湾新竹科学园区的12英寸晶圆厂和营运总部,突然传出电脑遭病毒入侵且生产线全数停摆的消息。几个小时之内,台积电位于台中科学园区的Fab15厂,以及台南科学园区的Fab14

2018-08-30 11:41:44 4903

4903 俄罗斯杀毒软件公司 Dr.Web 近日公开了一个被称为 Linux.BtcMine.174 的新型木马,相比传统恶意 Linux 病毒,它更加复杂,同时也包含了大量恶意功能。

2018-11-25 10:30:03 4071

4071

本视频主要详细介绍了常见的计算机病毒,分别是系统病毒、蠕虫病毒、木马病毒、黑客病毒、脚本病毒、宏病毒、后门病毒、病毒种植程序病毒、破坏性程序病毒。

2018-12-27 15:44:38 62214

62214 PC端的挖矿木马主要通过组建僵尸网络,入侵网站,在网页上植入挖矿脚本的方式占领计算机算力。玩过吃鸡的朋友应该会有印象,2017年底曾爆发过一次非常严重的挖矿木马事件,一款名为“tlMiner”的挖矿

2019-05-20 11:15:45 1883

1883 挖掘软件和系统漏洞、开发木马病毒,用于网络攻击甚至网络战。

2019-06-17 16:40:22 2008

2008 据台湾《自由时报》报道,业内人士研判,至于原因,很可能是Windows 7系统没有升级补丁,或者没有关闭445端口,从而导致WannaCry病毒入侵后迅速传播到其他生产线中。

2019-06-19 11:42:05 690

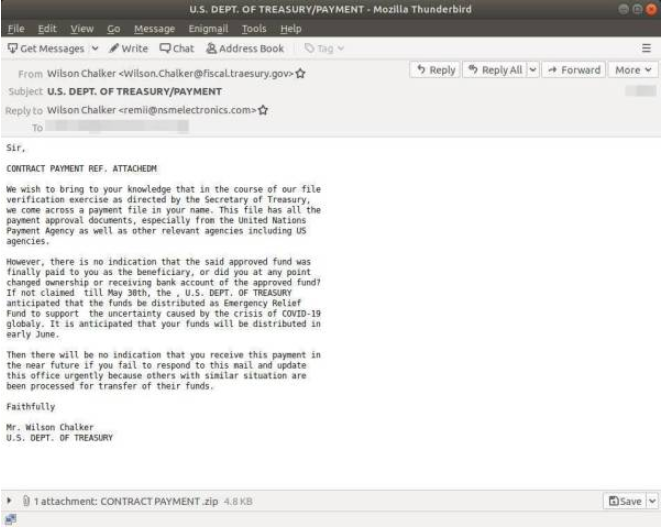

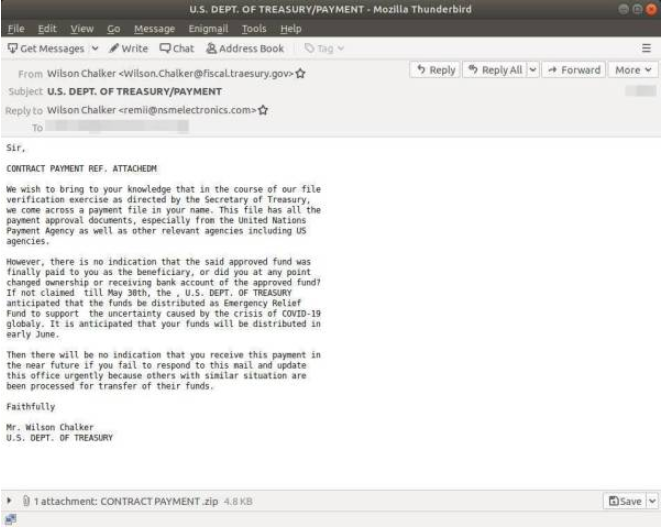

690 一种新的基于Node.js的远程访问木马恶意软件正在通过伪装成美国财政部的电子邮件进行传播。

2020-07-02 14:37:07 7376

7376

木马:利用计算机程序漏洞侵入后窃取文件的程序。多不会直接对电脑产生危害,而是以控制为主。一般木马病毒程序主要是寻找后门,伺机窃取被控制计算机中的密码和重要文件。

2020-08-19 11:08:30 506

506 出门在外,饮食卫生一定要重视,也要时刻小心病从口入,那如何能够有效减少被病毒入侵呢?我觉得最好的办法就是自带餐具。8月19日,小米有品上架了火候自消毒便携餐具。

2020-08-19 16:28:01 543

543 11月27日消息,据媒体报道,330万台老年机被植入木马病毒,数以万计的公民个人信息被非法获取。

2020-11-27 12:03:08 2176

2176 11月27日消息,据媒体报道,330万台老年机被植入木马病毒,数以万计的公民个人信息被非法获取。 据报道,来自新昌县的朱先生给外婆买了一台老年机,发现这款手机收不到验证码,经过警方调查发现,朱先

2020-11-27 15:34:27 2799

2799 共享充电宝、街头随处所见的小店都有充电宝出售,但是一些不合规的充电宝存在着安全风险还可能被植入木马。 充电宝木马是真的吗?三类共享充电宝可能被植入木马 充电宝木马是真的吗?以前你可以不相信,现在是

2020-12-07 09:24:52 3007

3007 我只是用共享充电宝充了一下电,怎么诈骗电话比平时多了几倍?

2020-12-09 09:24:46 7259

7259 如果在实战中,直接投递裸奔马比较容易引起对方运维人员的警觉,这种方式也比较冒险,所以在投递之前,要测试制作的木马是否会引起相关AV的查杀,比如在在线多引擎病毒识别工具中去测试

2022-07-08 10:47:48 3069

3069 专家个人简介 在上一期文章 《华为勒索攻击防御的四层防护网之边界入侵防线 》 中,我们对勒索攻击常见的入侵方式进行了介绍,入侵是网络攻击的前奏,入侵成功后,攻击者会执行真正的恶意勒索行为。在这个时候

2022-12-01 20:55:01 734

734 勒索病毒(Ransomware),又称勒索软件,是一种特殊的恶意软件,又被人归类为“阻断访问式攻击”(denial-of-access attack)。其作为一种新型电脑病毒,主要以邮件、程序木马

2023-07-04 11:28:01 319

319

电子发烧友App

电子发烧友App

评论